CatDDoS肉毒杆菌攻击激增,DNSBomb DDoS攻击技术浮出水面

CatDDoS恶意软件的攻击激增

重点摘要

CatDDoS恶意软件的攻击活动在全球范围内显著增加。攻击者利用超过80个已知的安全漏洞,影响到多种设备。主要目标包括美国、法国、德国、巴西和中国等国家的各行业。CatDDoS使用ChaCha20算法进行命令与控制通信加密,并与其他机器人网络共享加密密钥。新发现的DNSBomb技术可实现20000倍的流量放大。根据黑客新闻的报道,CatDDoS恶意软件的攻击活动在全球明显增加,其运营者在过去一季度中,利用超过80个已知的安全漏洞,影响了众多来自Apache、思科、华为、Zyxel和NETGEAR等公司的设备。

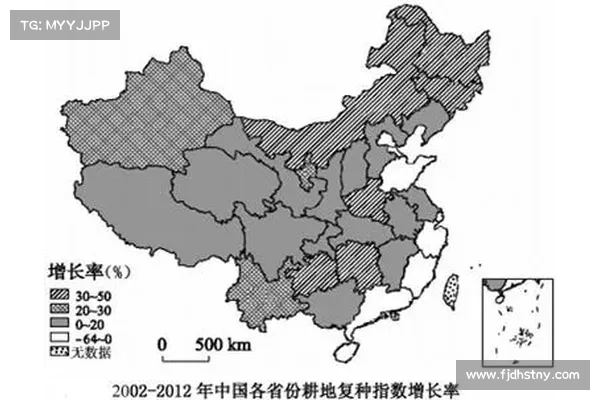

根据QiAnXin XLab团队的报告,美国、法国、德国、巴西和中国成为了此次攻击的主要目标,涉及云服务提供商、建筑组织、教育机构等多个行业。

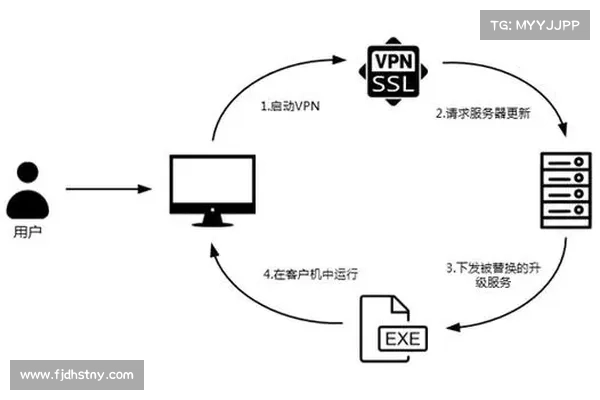

进一步分析显示,CatDDoS恶意软件使用ChaCha20算法对命令与控制服务器进行通信加密其密钥和随机数与VapeBot、hailBot和Woodman等分布式拒绝服务机器人网络共享。同时,研究人员还指出,该恶意软件在去年12月由于源代码在Telegram上发布而关闭后,继续涌现出新的变种。

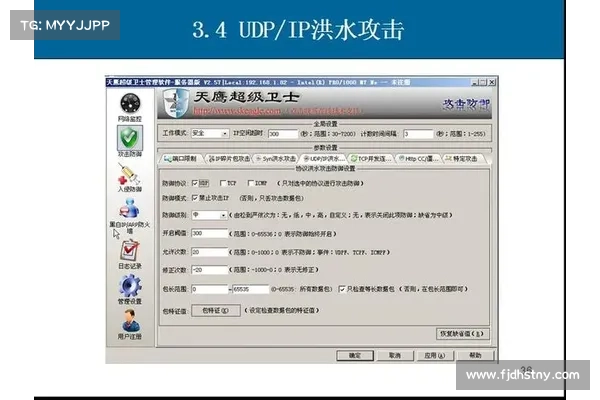

此外,研究团队还发现了DNSBomb脉冲拒绝服务技术,该技术利用常见的DNS机制实现了20000倍的流量放大。

天行加速器客服“这种攻击策略涉及通过伪造IP发送多个DNS查询到攻击者控制的域名,然后隐瞒响应以聚合多个回复。DNSBomb旨在通过周期性的大流量冲击来压倒受害者,这让检测变得极其困难,”清华大学NISL实验室的研究员李翔说。

攻击特征描述目标行业云服务、建筑、教育等主要国家美国、法国、德国、巴西、中国使用算法ChaCha20流量放大技术DNSBomb在当前网络安全环境下,组织和用户应重视防范CatDDoS等新型攻击的能力,加强对设备的漏洞修补和网络流量监测,以提高抵御能力。